这篇文章上次修改于 2649 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

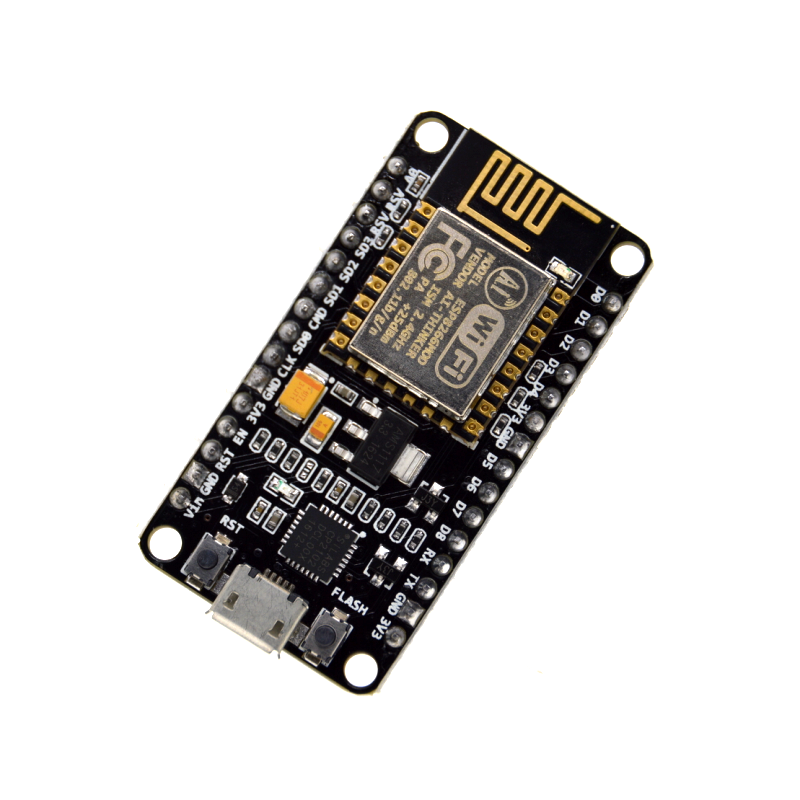

淘宝买回来的NodeMCU一直在抽屉吃着灰

实用性不大,对于信号强度不大的WiFi效果比较好,比如手机热点。用来恶搞整蛊还不错

原理好像是向路由器发送目标客户端的断开信号,让其连不上WiFi

选择和烧录Flash

项目仓库:esp8266_deauther

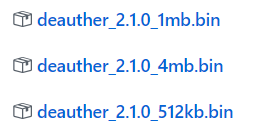

确定Flash大小

ESP-12(用于大多数开发板,如NodeMCU)具有4MB的闪存。

其他模块如ESP-01和ESP-07(带有天线连接器的模块)仅配备1MB内存。

如果实在是不清楚,去淘宝问问卖家

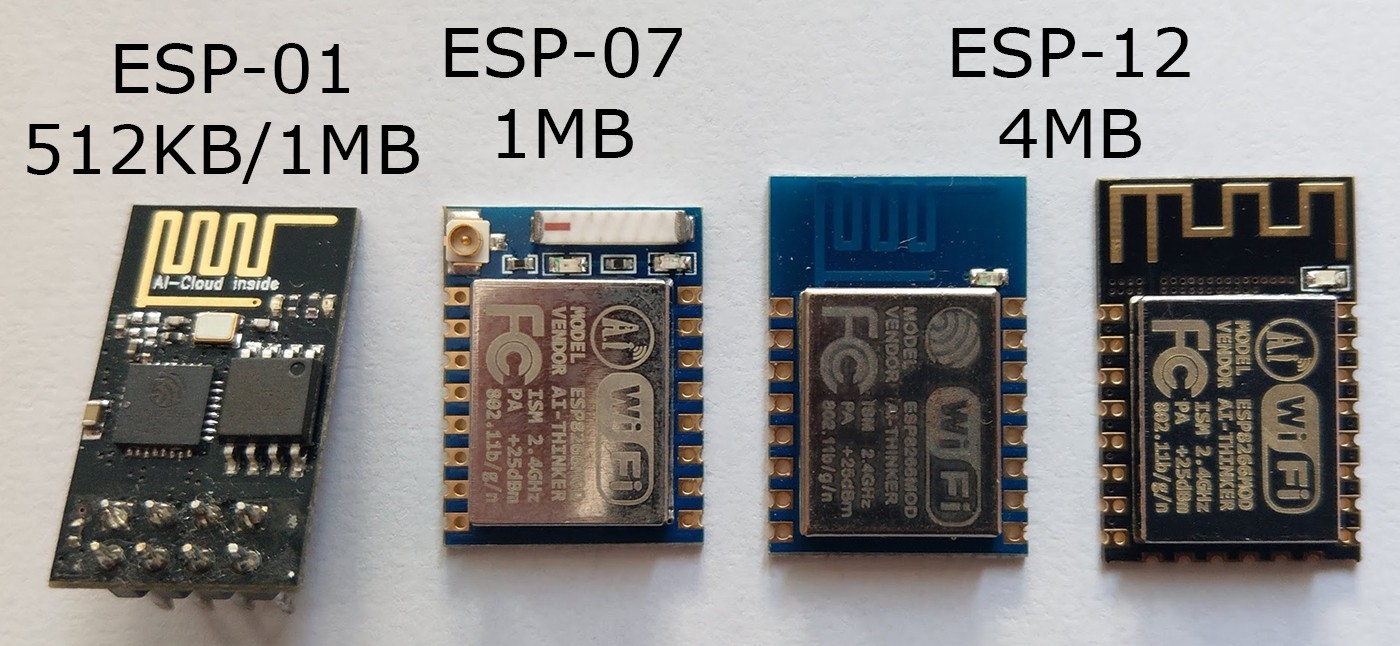

安装UART驱动

NodeMCU3.0用的是CH340

NodeMCU1.0用的是CP2102

已经安装过的童鞋直接跳过

写入Flash

https://github.com/nodemcu/nodemcu-flasher

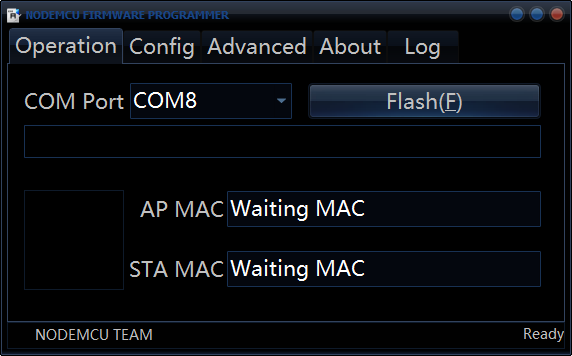

下载nodemcu-flasher并启动,将NodeMCU通过USB连接到电脑

Config点击齿轮选择需要烧录的固件 ,我这里选择的是4M的(虽然作者推荐使用1M的😅)

Advanced将Baudrate调整到9600,选择对应的Flash大小

Operation可以看到COM口了,点击Flash烧录。

需要10分钟左右,可以干点别的事情

Hack

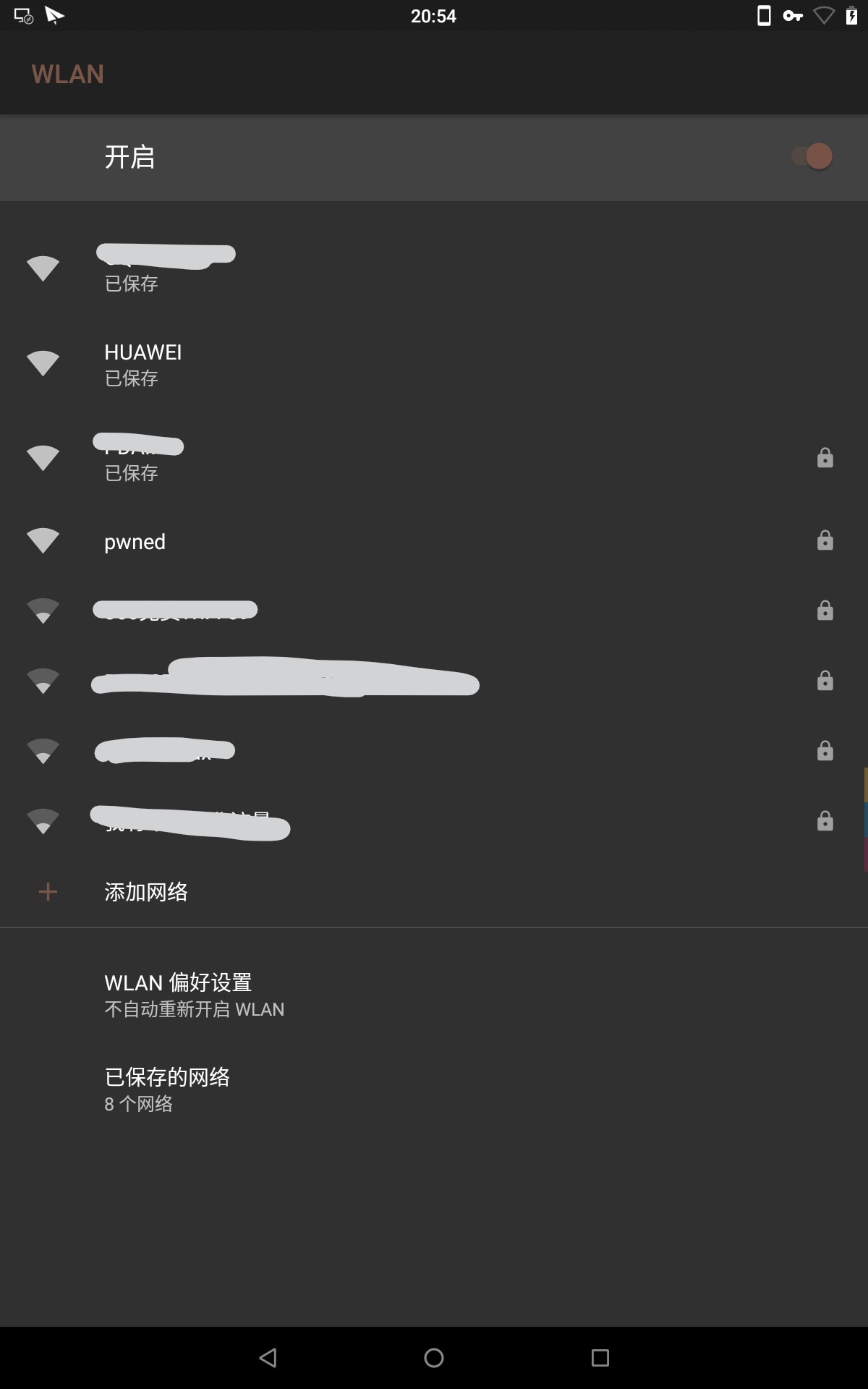

等待开发板重新启动后

- 扫描wifi网络

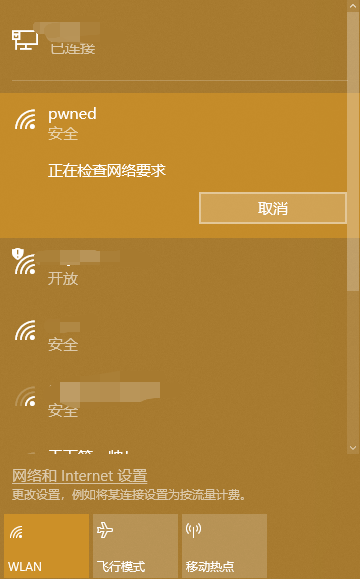

- 连接到

pwned密码为deauther - 浏览器打开192.168.4.1或者deauth.me

设置

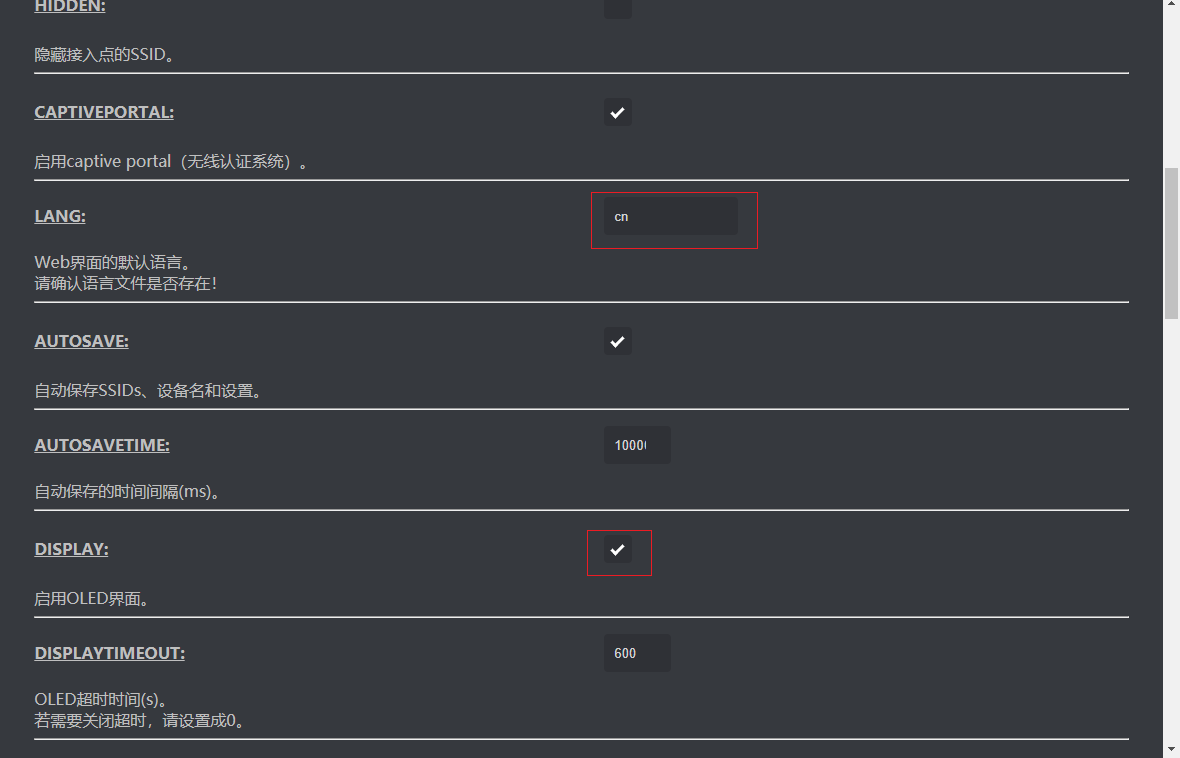

将语言设置为中文,完成后清除页面缓存后打开这个网站语言就变成中文了,还有一个比较直接的方法是用无痕页面打开。

打开OLED显示(后面有讲)

扫描

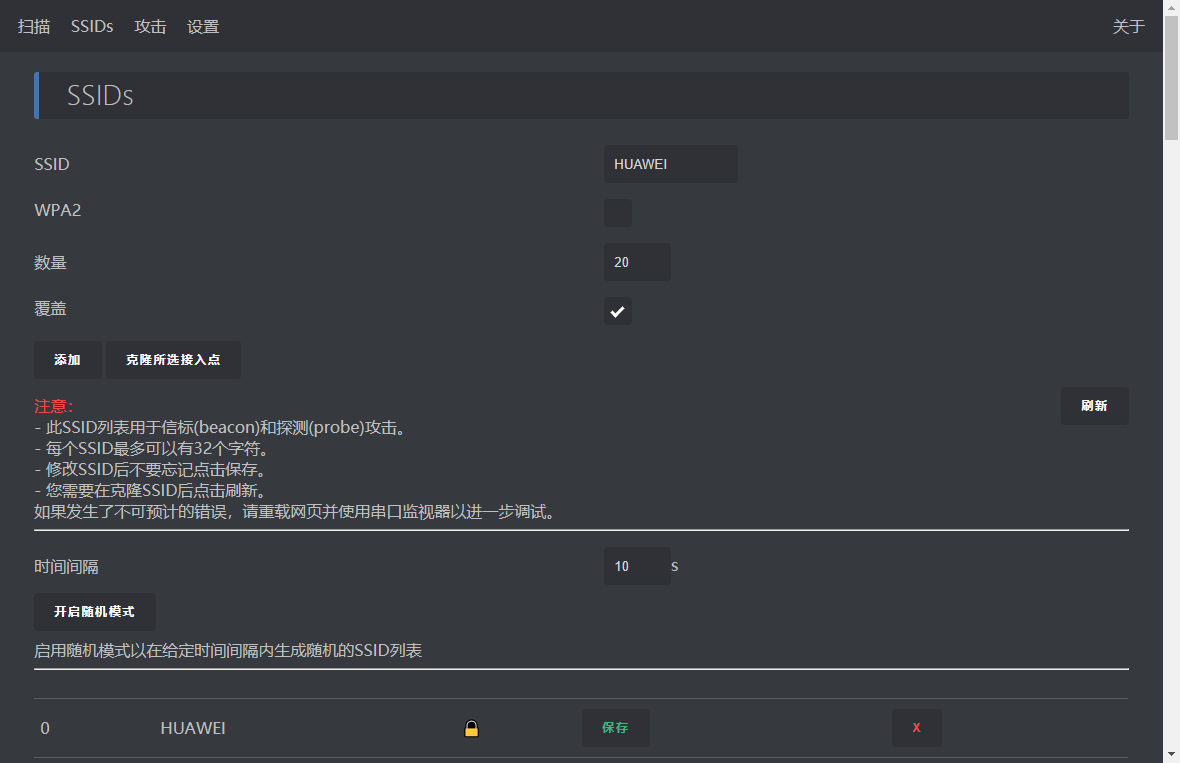

在扫描页面选择目标SSID

干扰

创建多个与SSID相同的虚假AP

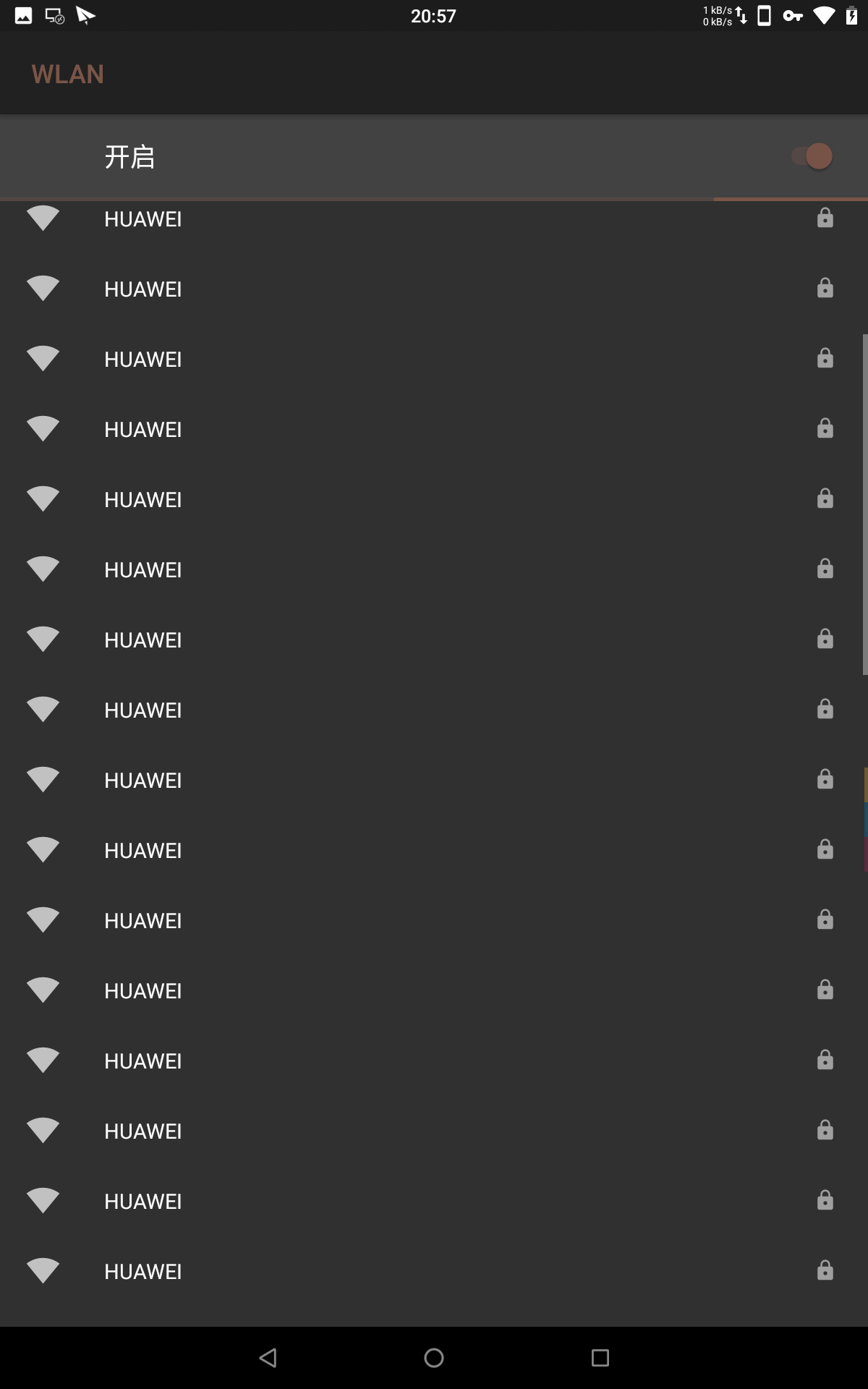

开启后就被这些AP刷屏了

攻击

选择Deauth和Beacon的开始

这样目标就会连不上AP,而且被虚假AP玩得团团转😀

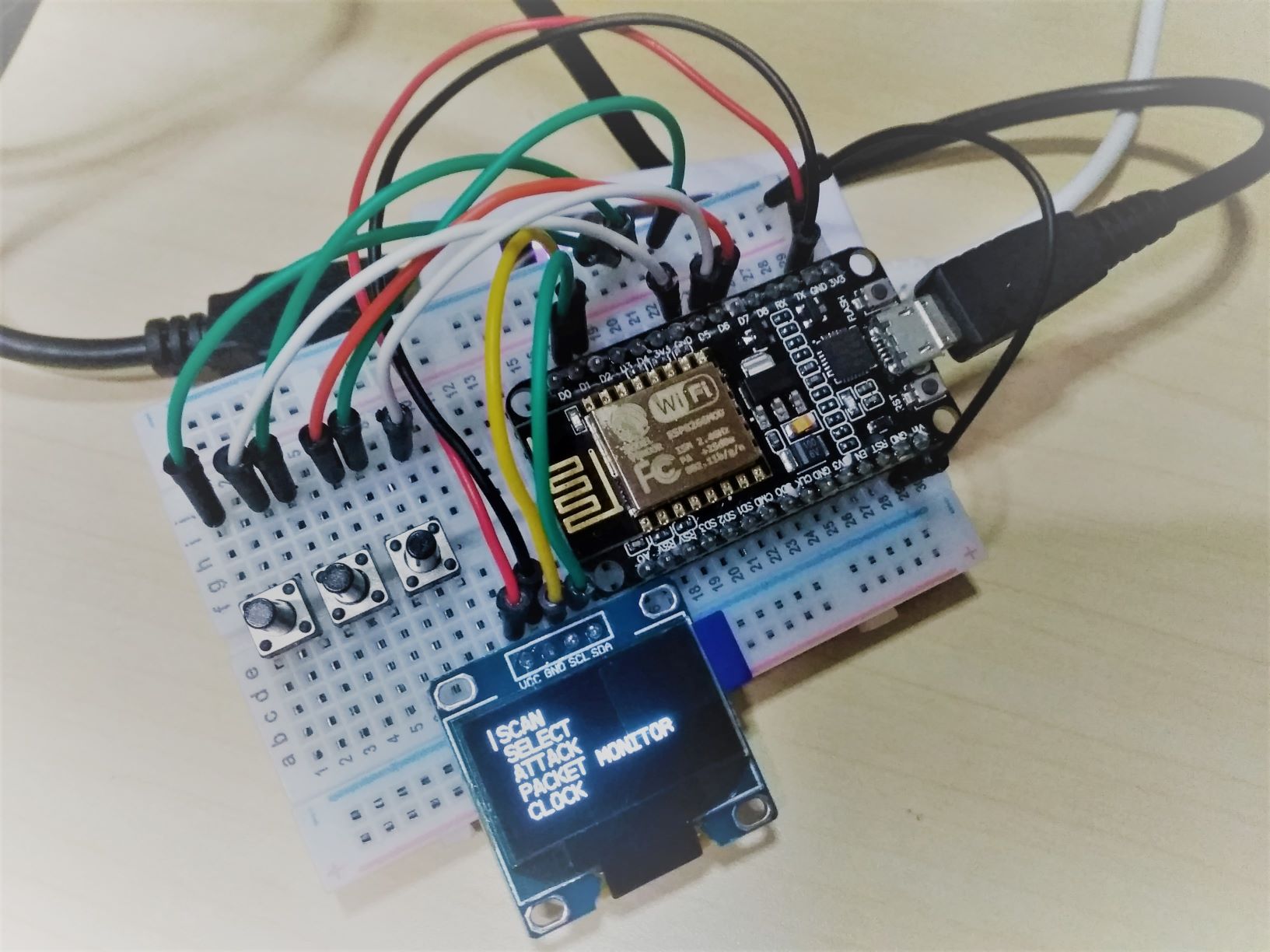

OLED屏和按键

屏幕连接

| OLED屏幕 | GPIO |

|---|---|

| GND | GND |

| VCC | VCC / 3.3V |

| SCL | GPIO 4 (D2) |

| SDA | GPIO 5 (D1) |

上下OK键

| Button | GPIO |

|---|---|

| UP | GPIO 14 (D5) |

| Down | GPIO 12 (D6) |

| OK | GPIO 13 (D7) |

原图略灰暗,这滤镜风格也太少女了点😉

没有评论